Spear Phishing ist eine Form von Phishing, bei der bestimmte Organisationen oder Einzelpersonen gezielt angegriffen werden.

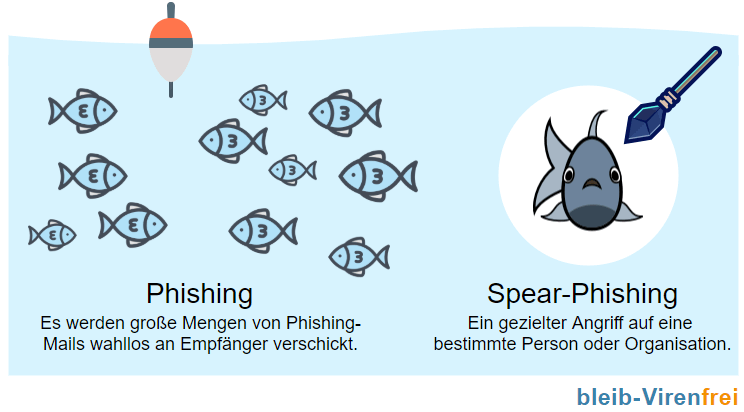

Während die gängige Angriffsmethode des Phishings wie ein Fischernetz wahllos fischt, erinnert Spear-Phishing an einen Jäger, der einen bestimmten Fisch ins Visier nimmt, um ihn mit einem Speer aufzuspießen.

Die Funktionsweise

Beim Spear-Phishing wird eine personalisierte E-Mail an eine bestimmte Person in einer Zielorganisation gesendet, in der Hoffnung, dass diese auf einen in der E-Mail enthaltenen gefährlichen Link klickt oder einen Anhang öffnet, der den Code der Angreifer ausführt und ihnen hilft, einen Fuß in die Tür des Unternehmens zu bekommen.

Je maßgeschneiderter eine Spear-Phishing-Attacke ist, desto erfolgversprechender ist sie. Die Angreifer verwenden häufig persönliche Informationen, die sie zuvor über die Zielperson gesammelt haben, um glaubwürdige E-Mails oder Nachrichten zu erstellen. Dabei kann alles ausgenutzt werden, was eine E-Mail plausibel und persönlich erscheinen lässt: Vorlieben, frühere Bestellungen, Informationen wie die Position einer Person in einem Unternehmen, ihre Rolle und Verantwortlichkeiten, ihre Kollegen und Vorgesetzten, die Adresse, das Geburtsdatum, der Beruf, Hobbys, Freunde bis hin zur Zimmernummer oder der Vorliebe für einen Fußballverein.

Informationen, die E-Mails echt aussehen lassen, werden zum Teil auch durch Schadsoftware gewonnen. Ein Beispiel dafür ist seit 2017 die Schadsoftware „Emotet“. Emotet ist ein Trojaner, der ursprünglich entwickelt wurde, um Bankdaten zu stehlen, sich aber im Laufe der Zeit zu einer Art „Schweizer Taschenmesser“ für Malware entwickelt hat. Emotet wurde von Cyberkriminellen für verschiedene Zwecke eingesetzt, unter anderem als Träger für andere Malware, zur Durchführung von Distributed-Denial-of-Service (DDoS)-Angriffen und sogar zum Versenden von Spam.

Durch das sogenannte „Outlook-Harvesting“ ist Emotet in der Lage, echt aussehende Spam-Mails zu versenden. Dazu liest Emotet Kontaktbeziehungen sowie E-Mail-Inhalte aus den Postfächern bereits infizierter Systeme aus. Diese Informationen nutzen die Täter, um die Schadsoftware in nachfolgenden Spam-Kampagnen weiter zu verbreiten, so dass die Empfänger gefälschte Mails von Absendern erhalten, mit denen sie erst kürzlich Kontakt hatten. Da im Gegensatz zum „normalen“ Spear-Phishing bei „Emotet“ die schädlichen E-Mails automatisiert erstellt und in sehr großer Zahl versendet werden, wurde der Begriff „Dynamit-Phishing“ geprägt.

Beispiel für eine Spear-Phishing-Mail

Im folgenden Fall ist die Spear-Phishing-E-Mail speziell auf eine bestimmte Person, in diesem Fall „Max“, zugeschnitten. Sie enthält spezifische Informationen, die relevant und glaubwürdig erscheinen könnten, wie z. B. der Verweis auf Finanzdokumente und Spesenabrechnungen. Die E-Mail scheint sogar von einer bekannten Person, Anja Schmidt, zu stammen. Dies erhöht die Wahrscheinlichkeit, dass Max auf den Link klickt und seine Daten eingibt.

Betreff: Jahresabschlussdokumente benötigt, Max! Hallo Max, Wir bereiten gerade die Finanzdokumente für das Ende des Geschäftsjahres vor und brauchen deine Hilfe. Es sieht so aus, als würden einige der Ausgabenberichte fehlen, die du eingereicht hast. Könntest du bitte auf das untenstehende Link klicken und deine Berichte erneut hochladen? Dies wird uns helfen, die Finanzen zu klären. Klicken Sie hier, um Ihre Berichte hochzuladen. Vielen Dank für Ihre Unterstützung, Max. Mit freundlichen Grüßen, Anja Schmidt Finanzleiterin

Beispiel für eine normale Phishing-Mail

Zum Vergleich folgt eine normale Phishing-Mail. In diesem Fall ist die Phishing-E-Mail allgemein gehalten und richtet sich nicht an eine bestimmte Person. Sie kann an Tausende von E-Mail-Adressen gesendet werden, in der Hoffnung, dass einige Personen auf den Link klicken und ihre Daten eingeben.

Betreff: Kontoüberprüfung erforderlich! Lieber Nutzer, Wir haben festgestellt, dass Ihr E-Mail-Konto möglicherweise kompromittiert wurde. Um Ihre Sicherheit zu gewährleisten, bitten wir Sie, Ihre Kontoinformationen zu überprüfen und Ihr Passwort zu aktualisieren. Klicken Sie hier, um Ihr Konto zu verifizieren. Wir danken Ihnen für Ihre Zusammenarbeit. Mit freundlichen Grüßen, Ihr E-Mail-Service-Team

Wer ist das Ziel von Spear Phishing?

Die Ziele von Spear Phishing können unterschiedlich sein, umfassen aber häufig:

- Führungskräfte oder leitende Angestellte (CEO, CFO, etc.): Diese Personen haben oft Zugang zu wertvollen Informationen und können daher gezielt angegriffen werden.

- Mitarbeiter bestimmter Abteilungen: Mitarbeiter in der IT- oder Personalabteilung können beispielsweise gezielt angegriffen werden, weil sie Zugang zu sensiblen Daten oder Systemen haben.

- Organisationen oder Unternehmen: Ein Spear-Phishing-Angriff kann sich gegen eine ganze Organisation richten, oft mit dem Ziel, in das Netzwerk der Organisation einzudringen oder wertvolle Daten zu stehlen.

- Einzelpersonen: Manchmal zielt der Angreifer auf bestimmte Einzelpersonen ab, aufgrund ihres Reichtums, ihrer Berühmtheit oder aus anderen Gründen.

Spear Phishing verhindern

Es gibt eine Reihe von Maßnahmen, die ergriffen werden können, um sich vor Spear Phishing zu schützen:

- Aufklärung und Schulung:

Der Mensch ist oft das schwächste Glied in der Sicherheitskette. Daher ist es wichtig, Mitarbeiter und Privatpersonen regelmäßig in Sicherheitsfragen zu schulen. Sie sollten lernen, verdächtige E-Mails zu erkennen und wissen, dass sie niemals auf Anfragen nach persönlichen Informationen oder Passwörtern antworten sollten, auch wenn die Anfrage von einer scheinbar legitimen Quelle kommt. - Multi-Faktor-Authentifizierung (MFA):

MFA kann dazu beitragen, den Zugang zu sensiblen Systemen und Daten auch dann zu schützen, wenn ein Angreifer bereits Passwortinformationen gestohlen hat. - E-Mail-Sicherheitslösungen:

Erweiterte E-Mail-Sicherheitslösungen können dazu beitragen, verdächtige E-Mails und Phishing-Versuche zu erkennen und zu blockieren, bevor sie den Posteingang des Nutzers erreichen. - Überprüfen Sie Ihre Privatsphäre-Einstellungen:

Stellen Sie sicher, dass Ihre persönlichen Informationen in sozialen Netzwerken und anderen Online-Plattformen nur für Personen sichtbar sind, die Sie kennen und denen Sie vertrauen. - Seien Sie vorsichtig mit den Informationen, die Sie weitergeben:

Scheinbar harmlose Informationen wie Geburtsdatum oder Wohnort können von Betrügern missbraucht werden. - Starke Passwortrichtlinien:

Starke Passwortrichtlinien erzwingen die Verwendung komplexer Passwörter, die schwerer zu erraten oder zu knacken sind. - Sicheres Surfen:

Klicken Sie nicht auf verdächtige Links und besuchen Sie nur sichere Websites. Überprüfen Sie die URL, bevor Sie auf einen Link klicken, um sicherzustellen, dass Sie auf die richtige Seite weitergeleitet werden. - Regelmäßige Sicherheitsupdates und Patches:

Halten Sie alle Ihre Systeme und Software auf dem neuesten Stand. Sicherheitsupdates und Patches enthalten oft Fixes für Sicherheitslücken, die von Phishern ausgenutzt werden könnten. - Verwenden Sie Antiviren- und Anti-Phishing-Tools:

Diese können helfen, potenzielle Angriffe zu erkennen und zu blockieren, bevor sie Schaden anrichten können.

Kurz und knapp: Spear-Phishing vs. Phishing vs. Whaling

- Phishing: Dies ist die häufigste Form von Cyber-Angriffen. Typischerweise handelt es sich dabei um Massen-E-Mails, Nachrichten oder Websites, die sich als Banken, beliebte Websites oder vertrauenswürdige Institutionen ausgeben. Ziel ist es, Menschen dazu zu bringen, sensible Informationen wie Benutzernamen, Passwörter, Kreditkartennummern oder andere persönliche Daten preiszugeben. Diese Angriffe sind in der Regel nicht personalisiert und werden gleichzeitig an eine große Anzahl von Personen versendet.

- Spear-Phishing: Hierbei handelt es sich um eine gezieltere Form des Phishings. Anstatt Massen-E-Mails zu versenden, recherchieren Spear-Phisher ihre Ziele sorgfältig. Sie können ihre Angriffs-E-Mails mit dem Namen, der Position, der Telefonnummer und anderen Informationen des Ziels personalisieren, um die E-Mails authentischer erscheinen zu lassen. Das Ziel von Spear-Phishing ist das gleiche wie das von Phishing – Menschen dazu zu bringen, sensible Informationen preiszugeben – aber die Methode ist viel direkter und personalisierter.

- Whaling: Hierbei handelt es sich um eine sehr zielgerichtete Form des Phishing, die sich speziell an hochrangige Ziele richtet, wie z. B. leitende Angestellte oder wichtige Beamte innerhalb einer Organisation – daher auch der Begriff „Whaling“ (Walfang). Whaling-Angriffe sind oft noch stärker personalisiert als Spear-Phishing-Angriffe und können komplexe Täuschungsmanöver beinhalten.