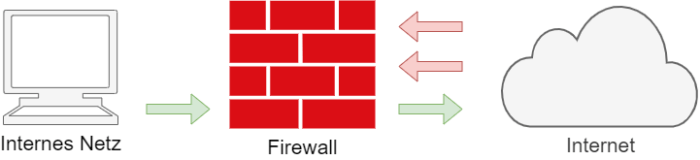

Eine Firewall ist ein Sicherheitssystem, das ein Netzwerk oder einen einzelnen Computer vor unerwünschten Zugriffen schützt. Es ist eine Art Barriere, die kontrolliert, welche Art von Kommunikation zwischen Ihrem Computer oder Netzwerk und anderen Computern oder Netzwerken erlaubt ist.

Eine Firewall kann entweder hardware- oder softwarebasiert sein. Bei einer Hardware-Firewall handelt es sich um ein physisches Gerät, das zwischen Ihrem Netzwerk und dem Gateway (dem Punkt, an dem Ihr Netzwerk mit dem Internet verbunden ist) platziert wird. Hardware-Firewalls sind besonders nützlich, um ein ganzes Netzwerk zu schützen. Software-Firewalls: werden auf dem Computer installiert. Sie kontrollieren den ein- und ausgehenden Datenverkehr zu und von diesem bestimmten Computer. Sie bieten ein hohes Maß an Kontrolle und Anpassungsfähigkeit.

Die Aufgabe einer Firewall besteht darin, Datenpakete zu überprüfen, die über das Internet oder das Netzwerk gesendet werden. Sie verwendet eine Reihe von Regeln und Kriterien, um zu entscheiden, ob ein bestimmtes Datenpaket zugelassen oder blockiert werden soll.

Diese Regeln können auf einer Vielzahl von Faktoren basieren, wie z. B. der IP-Adresse, von der die Daten stammen, dem Port, den sie verwenden, oder dem Protokoll, das sie verwenden. Wenn ein Datenpaket eines dieser Kriterien nicht erfüllt, wird es von der Firewall blockiert und kann nicht in das Netzwerk oder auf den Computer gelangen.

Filtertechniken einer Firewall

Paketfilter

Ein Paketfilter arbeitet auf Netzwerkebene. Paketfilter-Firewalls überprüfen die folgenden Teile der Datenpakete[1]:

- Quell-IP-Adresse: Die IP-Adresse des Computers oder Netzwerks, von dem das Paket stammt.

- Ziel-IP-Adresse: Die IP-Adresse des Computers oder Netzwerks, an den das Paket adressiert ist.

- TCP/UDP Quell-Port: Die Nummer des Software-Ports auf dem sendenden Computer.

- TCP/UDP Ziel-Port: Die Nummer des Software-Ports auf dem empfangenden Computer.

- Das im Paket verwendete Protokoll, z.B. TCP, UDP oder ICMP.

Abhängig von den definierten Regeln kann die Firewall jedes Paket entweder akzeptieren (durchlassen), ablehnen (blockieren und eine Benachrichtigung an den Absender senden) oder verwerfen (blockieren und keine Benachrichtigung an den Absender senden).

Paketfilter-Firewalls sind recht effektiv und verursachen nur geringe Leistungseinbußen, können aber nicht so tief in den Datenverkehr eindringen wie andere Arten von Firewalls und haben möglicherweise Schwierigkeiten, komplexe Bedrohungen zu erkennen und zu blockieren.

Stateful Packet Inspection (SPI)

Stateful Packet Inspection (SPI), auch bekannt als dynamische Paketfilterung, ist eine fortgeschrittene Art der Paketfilterung. Diese ist nicht nur in der Lage, Pakete auf der Grundlage von IP-Adressen und Ports zu filtern, sondern kann auch den Status von Netzwerkverbindungen überwachen.

Eine Firewall, die Stateful Packet Inspection verwendet, führt eine Tabelle des Netzwerkverkehrs, die als Zustandstabelle oder Sitzungstabelle bekannt ist, und merkt sich den Kontext oder „Zustand“ jeder Netzwerkverbindung. Sie enthält nicht nur Informationen über IP-Adressen und Ports, sondern auch über den Verbindungsstatus, die verwendeten Protokolle und andere relevante Informationen.

Bei jedem ein- oder ausgehenden Datenpaket überprüft die Firewall die im Paket enthaltenen Informationen und vergleicht sie mit den Informationen in der Zustandstabelle. Wenn das Paket zu einer bestehenden Verbindung gehört und den für diese Verbindung definierten Regeln entspricht, wird es durchgelassen. Andernfalls wird es blockiert.

Stateful Packet Inspection ermöglicht eine feinere Kontrolle und Sicherheit als einfaches Paketfiltern, da es erkennt, wenn eine gültige Verbindung missbraucht wird oder ein Angriff versucht, sich als gültiger Datenverkehr auszugeben. Sie erfordert jedoch mehr Rechenleistung und kann die Netzwerkleistung stärker beeinträchtigen als einfache Paketfilterung.

URL-Filter

Der URL-Filter filtert den Webverkehr anhand der URL (Uniform Resource Locator) oder der Internetadresse.

Wenn eine Person oder ein Programm versucht, eine Website aufzurufen, überprüft die Firewall die URL dieser Website. Sie vergleicht die URL mit einer Liste von erlaubten (Whitelist) oder gesperrten (Blacklist) URLs. Steht die URL auf der Blacklist, wird der Zugriff auf die Website blockiert. Steht die URL auf der Whitelist, ist der Zugriff erlaubt. Steht die URL auf keiner der Listen, kann die Firewall auch andere Kriterien heranziehen, um zu entscheiden, ob der Zugriff erlaubt oder blockiert werden soll.

Content-Filter

Die Content-Filter geht über die URL-Filterung hinaus, indem sie nicht nur die Adresse oder Quelle der Daten, sondern auch deren Inhalt betrachtet. Beispielsweise kann eine Firewall mit Content-Filtering:

- bestimmte Arten von Web-Inhalten blockieren, z. B. nicht jugendfreie Inhalte, Glücksspiele, Social Media, Streaming Media usw.

- Anhänge in E-Mails oder anderen Nachrichten überprüfen, um Malware zu erkennen und zu blockieren.

- Erkennen von Schlüsselwörtern oder Phrasen und Auslösen von Alarmen oder Aktionen, wenn diese in den Daten gefunden werden.

- Daten nach sensiblen Informationen wie Kreditkartennummern oder persönlichen Identifizierungsdaten durchsuchen und diese Informationen blockieren oder schützen.

Intrusion Prevention System

Ein Intrusion Prevention System (IPS) ist eine Netzwerksicherheitskomponente, die Bedrohungen erkennt und verhindert, indem sie den Netzwerkverkehr überwacht und schädlichen oder unerwünschten Datenverkehr blockiert.

Ein IPS verwendet eine Reihe von Methoden, um Bedrohungen zu erkennen:

- Signaturbasierte Erkennung: Diese Methode vergleicht den Netzwerkverkehr mit einer Datenbank bekannter Bedrohungssignaturen – das sind Muster oder Merkmale, die für bestimmte Arten von Angriffen oder Malware typisch sind. Wird eine Übereinstimmung gefunden, blockiert das IPS den Datenverkehr.

- Anomaliebasierte Erkennung: Hier lernt das IPS, was als „normaler“ Netzwerkverkehr gilt, und alarmiert oder blockiert Datenverkehr, der von diesem normalen Muster abweicht. Dies kann helfen, neue oder unbekannte Bedrohungen zu erkennen, die noch keine bekannte Signatur haben.

- Richtlinienbasierte Erkennung: Bei der richtlinienbasierten Erkennung legt der Administrator Regeln oder Richtlinien fest, die bestimmen, welche Arten von Netzwerkverkehr erlaubt oder verboten sind. Das IPS blockiert dann jeglichen Datenverkehr, der gegen diese Richtlinien verstößt.

TLS/SSL und SSH Inspection

TLS/SSL- und SSH-Inspektion sind Techniken, die von Firewalls und anderen Sicherheitsgeräten zur Überwachung und Filterung von verschlüsseltem Datenverkehr verwendet werden.

TLS (Transport Layer Security) und SSL (Secure Sockets Layer) sind Protokolle zur sicheren Übertragung von Daten über das Internet. Sie werden am häufigsten für sichere Verbindungen zu Websites (HTTPS) verwendet, aber auch für andere Arten sicherer Verbindungen. SSH (Secure Shell) ist ein Protokoll, das zur sicheren Fernverwaltung von Systemen und zur sicheren Datenübertragung verwendet wird.

Bei der TLS/SSL-Prüfung öffnet die Firewall oder das Sicherheitsgerät die verschlüsselten Datenpakete, überprüft ihren Inhalt und verschlüsselt sie wieder, bevor sie weitergeleitet werden. Dazu muss die Firewall als vertrauenswürdige dritte Partei agieren und Zertifikate ausstellen, die von den Endgeräten akzeptiert werden.

Bei der SSH-Inspektion muss die Firewall oder das Sicherheitsgerät ebenfalls als „Man in the Middle“ agieren und Schlüssel ausgeben, die von den SSH-Clients und -Servern akzeptiert werden. Die Firewall kann dann die SSH-Verbindung überwachen und den Datenverkehr auf Bedrohungen oder Richtlinienverstöße überprüfen.

Die Inspektion von TLS/SSL- und SSH-Datenverkehr kann sowohl technische als auch rechtliche Herausforderungen mit sich bringen. Aus technischer Sicht kann die Inspektion von verschlüsseltem Datenverkehr erhebliche Rechenleistung erfordern und zu Latenzzeiten führen. Aus rechtlicher Sicht kann sie Datenschutzfragen aufwerfen, insbesondere wenn sie ohne Wissen oder Zustimmung der Endnutzer erfolgt. Daher ist es wichtig, diese Techniken verantwortungsvoll und in Übereinstimmung mit den geltenden Gesetzen und Vorschriften einzusetzen.

Moderne Next Generation Firewalls

Next Generation Firewalls (NGFWs) sind eine erweiterte Art von Firewalls, die herkömmliche Firewall-Funktionen wie Paketfilterung und zustandsabhängige Prüfung mit modernen Funktionen wie Deep Packet Inspection und Anwendungskontrolle kombinieren. Im Allgemeinen zielen sie darauf ab, die immer komplexeren und ausgefeilteren Bedrohungen in modernen Netzwerkumgebungen zu bekämpfen.

Web Application Firewalls

Eine Web Application Firewall (WAF) überwacht und filtert den HTTP-Verkehr zwischen einer Webanwendung und dem Internet, um zu verhindern, dass Angriffe die Anwendung erreichen.

Eine WAF kann zahlreiche Angriffe und Bedrohungen gegen Webanwendungen abwehren:

- Cross-Site Scripting (XSS): Ein Angriff, bei dem der Angreifer bösartigen Code in eine Webseite einfügt, der dann im Browser des Benutzers ausgeführt wird.

- SQL-Injection: Ein Bei einer SQL-Injection werden bösartige SQL-Anweisungen in ein Eingabeformular oder eine andere Benutzereingabe einfügt, um die Datenbank hinter der Webanwendung zu manipulieren.

- Cross-Site Request Forgery (CSRF): Hier versucht ein Angreifer, den Benutzer dazu zu bringen, eine unerwünschte Aktion auf einer Webseite auszuführen, während er angemeldet ist.

- File Inclusion Vulnerabilities: Schwachstellen, die es einem Angreifer ermöglichen, externe Dateien in die Webanwendung einzufügen.

Die WAF arbeitet auf der Anwendungsschicht (Schicht 7) des OSI-Modells[2] und kann sowohl den eingehenden als auch den ausgehenden Datenverkehr überwachen. Zur Filterung des Datenverkehrs verwendet sie in der Regel eine Mischung aus Whitelisting (nur den Datenverkehr zulassen, der ausdrücklich erlaubt ist), Blacklisting (den Datenverkehr blockieren, der ausdrücklich verboten ist) und heuristischer Analyse (den Datenverkehr nach Mustern durchsuchen, die auf einen Angriff hindeuten könnten).

Eine WAF kann auf einem Server im lokalen Netzwerk oder in der Cloud installiert werden und als eigenständiges Produkt oder als Teil einer umfassenderen Sicherheitslösung bereitgestellt werden.

Personal Firewalls und externe Firewalls

Sowohl Personal Firewalls als auch externe Firewalls erfüllen wichtige Aufgaben bei der Sicherung von Netzwerken und Systemen, unterscheiden sich jedoch in ihren Funktionen und Einsatzgebieten. Hier sind einige der wichtigsten Unterschiede zwischen den beiden:

- Platzierung: Eine Personal Firewall wird typischerweise auf einem einzelnen Computer oder Gerät installiert und schützt nur dieses spezielle Gerät. Im Gegensatz dazu wird eine externe Firewall, oft auch als Netzwerk-Firewall bezeichnet, an der Grenze zwischen einem internen Netzwerk und dem öffentlichen Internet installiert, um das gesamte Netzwerk zu schützen.

- Kontrolle und Konfiguration: Personal Firewalls können häufig vom Benutzer des Geräts konfiguriert werden, um bestimmte Anwendungen oder Dienste zu blockieren oder zuzulassen. Externe Firewalls hingegen werden in der Regel von Netzwerkadministratoren konfiguriert und verwaltet, um Netzwerkrichtlinien und -regeln zu implementieren.

- Komplexität und Leistungsfähigkeit: Externe Firewalls sind in der Regel komplexer und leistungsfähiger als persönliche Firewalls. Sie können fortschrittlichere Sicherheitsfunktionen wie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) bieten und auch zum Lastausgleich eingesetzt werden.

- Art des Schutzes: Während beide Arten von Firewalls den Datenverkehr überprüfen und unerwünschten Datenverkehr blockieren, konzentrieren sich Personal Firewalls eher auf den Schutz vor eingehenden Daten (z. B. Schutz vor Hackern, die versuchen, in das System einzudringen). Externe Firewalls hingegen konzentrieren sich sowohl auf den eingehenden als auch auf den ausgehenden Datenverkehr (z.B. um zu verhindern, dass sensible Daten das Netzwerk verlassen).

- Ressourcenverbrauch: Da Personal Firewalls auf einzelnen Geräten ausgeführt werden, können sie Ressourcen auf diesen Geräten verbrauchen, was zu Leistungseinbußen führen kann. Externe Firewalls hingegen verbrauchen keine Ressourcen auf den einzelnen Geräten im Netzwerk.

- Kosten: Personal Firewalls sind oft günstiger oder sogar kostenlos und können einfach auf einem Gerät installiert werden. Externe Firewalls hingegen können teurer sein und erfordern spezielle Hardware und Fachwissen für die Installation und Konfiguration.