Der Heartbleed-Bug war eine schwerwiegende Sicherheitslücke in der Verschlüsselungsbibliothek OpenSSL, die weit verbreitet ist, um die Kommunikation im Internet zu sichern. Die Schwachstelle wurde im April 2014[1] von einem Forscherteam entdeckt und entwickelte sich schnell zu einer der größten Sicherheitslücken aller Zeiten.

Die Sicherheitslücke, von der mehrere Millionen Menschen betroffen waren, ermöglichte es Hackern, Passwörter und sensible Daten im Klartext auszulesen.

Um unsere Kommunikation im Internet zu sichern, verwenden wir eine Verschlüsselung, auch SSL (Secure Socket Layer) genannt. Denken Sie an den Datentransfer, wenn Sie eine E-Mail versenden oder einen Online-Datenspeicher wie Dropbox nutzen: An der Kommunikation sind Ihr Computer und ein Server beteiligt. Bei dem Server handelt es sich um den Provider (Dropbox, Google, GMX etc.), über den Sie Ihre E-Mails versenden bzw. über den Ihre Daten gespeichert werden. Um zu verhindern, dass die Kommunikation mit dem Provider abgehört werden kann, wird die SSL-Verschlüsselung eingesetzt.

Mit SSL/TLS werden die Daten also verschlüsselt übertragen, so dass sie von niemandem von außen abgefangen werden können. Man kann sich das als eine Art Sicherheitstransporter vorstellen, der Geld zu einer Bank bringt. Beim Heartbleed-Bug hat sich genau in so einem Verschlüsselungsprogramm (OpenSSL) eine Schwachstelle eingeschlichen, oder um im Bild zu bleiben: Der Sicherheitstransporter hatte im Boden eine Klappe, die niemand bemerkt hat und durch die sich Unbefugte Zutritt verschaffen konnten.

Durch diesen Fehler war es Hackern möglich, den Arbeitsspeicher (eine Art Datencache) des betroffenen Servers auszulesen. Damit ist es theoretisch möglich, den Datenverkehr abzuhören und Daten zu stehlen. Da es sich bei der SSL/TLS-Verschlüsselung um eine Basistechnologie handelt, war eine Vielzahl von großen Unternehmen (Google, Facebook und viele weitere) davon betroffen.

Wie funktioniert der Heartbleed-Bug genau?

Wie bereits erwähnt, handelt es sich beim Heartbleed-Bug um eine Sicherheitslücke in der OpenSSL-Verschlüsselungsbibliothek, die es einem Angreifer ermöglicht, Daten aus dem Speicher des betroffenen Servers auszulesen. Konkret funktioniert der Bug wie folgt:

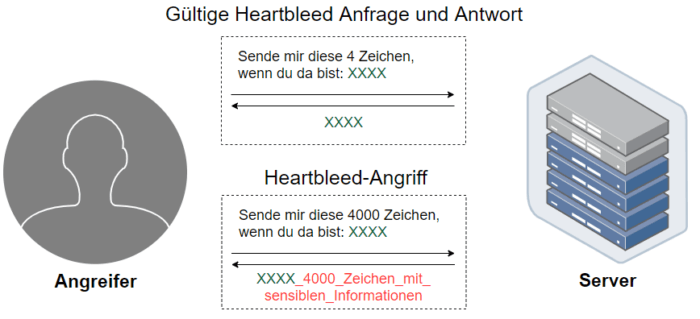

In der von der Schwachstelle betroffenen OpenSSL-Version war ein sogenannter Heartbeat-Mechanismus implementiert. Dieser Mechanismus ermöglichte es einem Client, eine kleine Anfrage an den Server zu senden, um zu überprüfen, ob die Verbindung noch aktiv war. Der Server antwortete daraufhin mit der gleichen Nachricht, die er erhalten hatte.

Der Heartbleed-Bug nutzte diese Funktion aus, indem er es einem Angreifer ermöglichte, eine größere Anfrage zu senden, indem er einen manipulierten Heartbeat simulierte. Der Server schickt dann automatisch eine größere Antwort zurück, ohne zu prüfen, ob der Client tatsächlich eine so große Anfrage gestellt hat.

Da die Antwort aus dem Arbeitsspeicher des Servers stammte, konnte sie vertrauliche Informationen wie Passwörter oder private Schlüssel enthalten. Ein Angreifer konnte diese Informationen stehlen und für weitere Angriffe verwenden.

Betroffene Unternehmen

Einige der bekanntesten Unternehmen und Dienste, die von der Sicherheitslücke betroffen waren, sind unter anderem

- Yahoo

- Amazon Web Services

- Dropbox

- Tumblr

- GitHub

- SoundCloud

- Airbnb

- Etsy

- Minecraft

Es ist jedoch wichtig zu beachten, dass die Tatsache, dass ein Unternehmen von der Sicherheitslücke betroffen war, nicht unbedingt bedeutet, dass es tatsächlich kompromittiert wurde. Viele betroffene Unternehmen haben schnell Maßnahmen ergriffen, um die Schwachstelle zu beheben und ihre Systeme zu schützen.

Den großen Webseiten ist in diesem Fall kein Vorwurf zu machen, sie hätten den Fehler selbst wohl nur schwer vermeiden können. Das Problem ist, dass nur schwer abzuschätzen ist, wie viel Daten wie (Logins, Passwörter oder Kreditkartendaten) bis zur Behebung des Fehlers gestohlen werden konnten. Auch wie lange genau die Lücke bestand, ist unklar (ca. 2 Jahre). Durch den Heartbleed-Bug hatten Hacker die Möglichkeit, sich einen direkten Zugang zu den unverschlüsselten Daten zu verschaffen

Entdeckung

Der Heartbleed-Bug wurde im April 2014 von den Sicherheitsforschern Antti Karjalainen und Neel Mehta entdeckt[1]. Unterstützt wurde die Entdeckung von der Firma Codenomicon, einem Anbieter von Sicherheitstests.

Die Sicherheitsforscher entdeckten den Fehler zufällig, als sie verschiedene Versionen von OpenSSL auf Schwachstellen testeten. Nachdem sie den Fehler entdeckt hatten, informierten sie sofort das OpenSSL-Team sowie verschiedene Unternehmen, die von der Sicherheitslücke betroffen sein könnten.

Die Nachricht von der Entdeckung des Heartbleed-Bugs verbreitete sich schnell in der Sicherheitsgemeinschaft und löste große Besorgnis aus, da die Schwachstelle viele wichtige Online-Dienste betraf und es praktisch unmöglich war, festzustellen, welche Systeme tatsächlich kompromittiert worden waren. Es folgte eine Welle von Sicherheitsupdates und Patches, um die Lücke zu schließen und das Risiko für betroffene Systeme zu minimieren.

Schlußwort

Der Heartbleed-Bug zeigt deutlich, mit welchen Problemen wir uns heute auseinandersetzen müssen: Datensicherheit. Bewusst oder unbewusst geben wir überall unsere Daten preis. Bei jeder Internetaktion sind wir prinzipiell Hackerangriffen ausgesetzt.

Wir erhalten Spammails. Wir kämpfen mit Phishing oder mit Viren, Trojanern, Bots oder Ransomware. Wir haben zwar noch keine Lösung dafür, aber durch die Einhaltung grundlegender Schutzmaßnahmen können wir zumindest eine Basissicherheit im Internet erreichen.